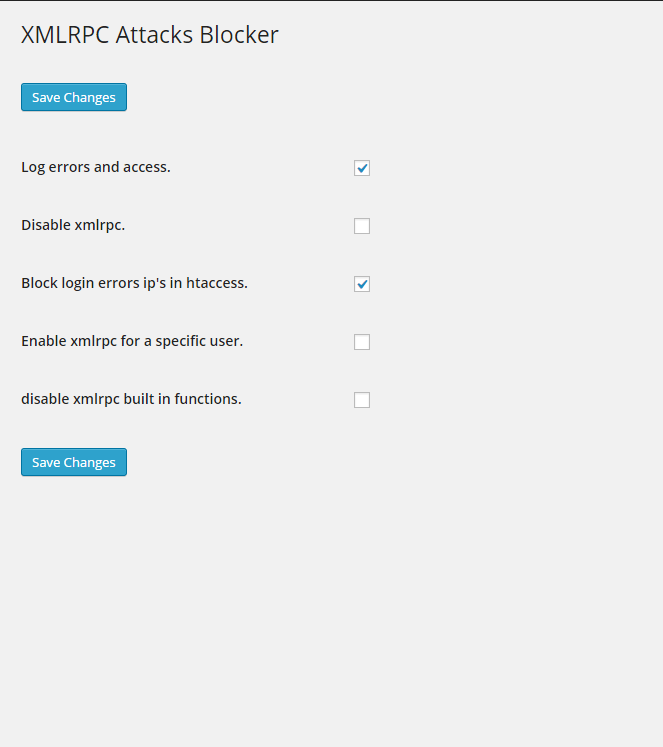

Disable XML-RPC-API

Защитите свой сайт от атак грубой силой xmlrpc, DOS и DDOS атак, этот плагин отключает XML-RPC и трекбэки-пингбеки на вашем сайте WordPress. ФУНКЦИИ ПЛАГИНА (это параметры, которые вы можете включить или отключить каждый из них) Отключить доступ к файлу xmlrpc.php с помощью файла .httacess Автоматически изменить разрешение файла htaccess на доступ только для чтения (0444) Отключить X-pingback для минимизации использования ЦП Отключить выбранные методы из XML -RPC Удалить ссылку pingback-ping из заголовка Отключить трекбэки и пингбэки, чтобы избежать спамеров и хакеров Переименовать слаг XML-RPC в любое желаемое IP-адреса из черного списка для XML-RPC IP-адреса из белого списка для XML-RPC Некоторые варианты для ускорения вашего веб-сайта Wordpress Отключить JSON REST API Скрыть версию WordPress Отключить встроенный редактор файлов WordPress Отключить wlw manifest И некоторые другие параметры Нужна дополнительная защита для вашего веб-сайта? Используйте WP Security Guard, чтобы защитить свой сайт от хакеров, спамеров и плохих ботов. Основные функции WP Security Guard Защита от атак BruteForce Защита от взлома Межсетевой экран Мониторинг безопасности Math Captcha и Google reCaptcha Мониторинг целостности файлов с двухфакторной аутентификацией Нет Captcha Защита от спама и многое другое… Подробнее о WP Security Guard Что такое XMLRPC XML-RPC или вызов удаленной процедуры XML протокол, который использует XML для кодирования своих вызовов и HTTP в качестве транспортного механизма. Начиная с WordPress 3.5, XML-RPC включен по умолчанию. Кроме того, была удалена опция отключения / включения XML-RPC. По разным причинам владельцы сайтов могут захотеть отключить эту функцию. Этот плагин предоставляет простой способ сделать это. Почему вы должны отключить XML-RPC. Xmlrpc имеет две основные слабости: атаки методом перебора: злоумышленники пытаются войти в WordPress, используя xmlrpc.php, используя столько комбинаций имени пользователя и пароля, сколько они могут ввести. Метод в xmlrpc.php позволяет злоумышленнику использовать одну команду (system.multicall), чтобы угадать сотни паролей. Дэниел Сид из Sucuri хорошо описал это в октябре 2015 года: «Всего с 3 или 4 HTTP-запросами злоумышленники могут попробовать тысячи паролей, минуя инструменты безопасности, которые предназначены для поиска и блокировки попыток грубой силы». Атаки типа «отказ в обслуживании» с помощью Pingback: еще в 2013 году злоумышленники отправляли запросы Pingback через xmlrpc.php примерно 2500 сайтам WordPress, чтобы «собрать (эти сайты) в добровольный ботнет», по словам Гура Шаца из Incapsula. «Это дает любому злоумышленнику практически безграничный набор IP-адресов для распространения атаки типа« отказ в обслуживании »в сети из более чем 100 миллионов сайтов WordPress без необходимости их компрометации».

Автор: Neatma

Версия: 2.1.1

Последнее обновление: 2021-07-22 9:43am GMT