Stop XML-RPC Attack

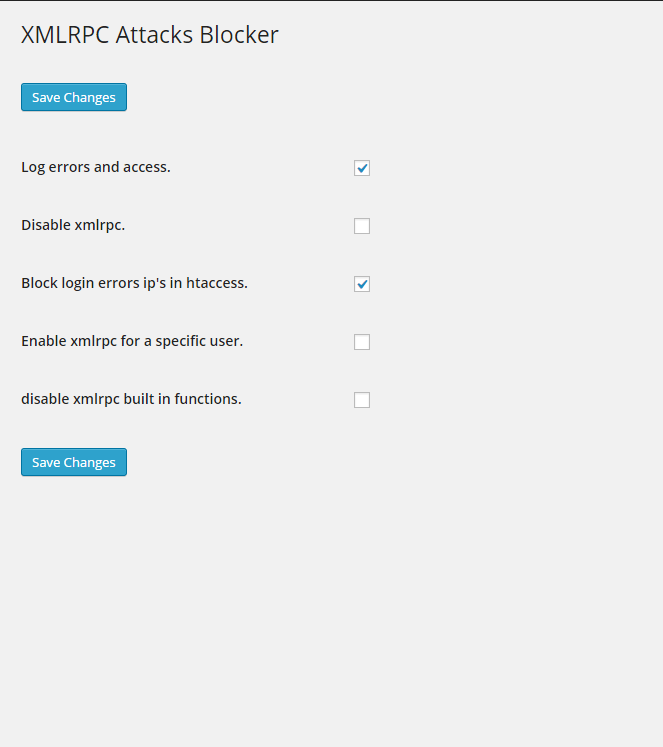

Получаете ли вы много атак грубой силы, DOS / DDOS и спама, нацеленных на интерфейс XML-RPC в WordPress? Вы можете просто заблокировать доступ xmlrpc.php к вашему файлу .htaccess, но это также приведет к тому, что большая часть Jetpack перестанет функционировать должным образом. Jetpack основан на двусторонней связи между вашим сервером и серверами Automattic, и для этого требуется, чтобы ваш xmlrpc.php был доступен со стороны Automattic. Этот плагин WordPress блокирует доступ к xmlrpc.php отовсюду, кроме подсетей JetPack / Automattic. Плагин будет регулярно опрашивать ARIN и обновлять ваш .htaccess, чтобы разрешить подсети, принадлежащие AUTOM-93 (это Automattic, Inc.). Действия и фильтры Используйте следующие действия и фильтры для изменения функциональности плагина. Вы можете легко разрешить доступ другим организациям и IP-адресам, используя фильтры. действие: stop_xmlrpc_attack_generate_htaccess Запуск этого действия для создания нового файла .htaccess. Это действие запускается при активации плагина, cron WordPress и при нажатии кнопки «обновить» в админке. do_action ('stop_xmlrpc_attack_generate_htaccess'); action: stop_xmlrpc_attack_remove_htaccess Запустите это действие, чтобы удалить наш блок из файла .htaccess. Это действие срабатывает при деактивации плагина. do_action ('stop_xmlrpc_attack_remove_htaccess'); action: stop_xmlrpc_attack_flush_cache Данные из ARIN кэшируются в течение 24 часов. Это очистит кеш, заставив свежие данные при следующей генерации .htaccess. Чтобы принудительно создать новый .htaccess с последними данными ARIN, выполните: do_action ('stop_xmlrpc_attack_flush_cache'); do_action ('stop_xmlrpc_attack_generate_htaccess'); filter: stop_xmlrpc_attack_on_file Массив файлов, которые нужно заблокировать в .htaccess. По умолчанию - array ('xmlrpc.php'); filter: stop_xmlrpc_attack_whitelist_arin_organizations Массив организаций ARIN. По умолчанию массив ('AUTOM-93'); filter: stop_xmlrpc_attack_whitelist_cidrs Массив всех CIDR, которые нужно добавить в белый список. По умолчанию используются все подсети, полученные от ARIN, плюс loopback (127.0.0.1) и частные сети (10.0.0.0/8, 172.16.0.0/12 и 192.168.0.0/16). filter: stop_xmlrpc_attack_begin_block Строка, которая отмечает начало нашего блока в .htaccess. filter: stop_xmlrpc_attack_end_block Строка, которая отмечает окончание нашего блока в .htaccess. filter: stop_xmlrpc_attack_htaccess_block Само содержимое нашего блока .htaccess.

Автор: alfreddatakillen

Версия: 1.0.3

Последнее обновление: 2015-01-28 11:45am GMT